網(wǎng)絡(luò)攻擊正變得越來越復(fù)雜,并帶來了日益嚴峻的挑戰(zhàn)。遠程員工連接的增加推動了邊緣和核心安全隧道流量的增長,政府機構(gòu)和醫(yī)療保健網(wǎng)絡(luò)流量加密要求的擴大,以及視頻流量的增加,加劇了這一挑戰(zhàn)。

此外,由于 5G 速度的引入和數(shù)十億連接設(shè)備的增加,移動和物聯(lián)網(wǎng)流量正在增加。

這些趨勢正在創(chuàng)造新的安全挑戰(zhàn),需要網(wǎng)絡(luò)安全的新方向來維持足夠的保護。IT 部門和防火墻必須檢查成倍增加的數(shù)據(jù),并深入查看流量內(nèi)部,以應(yīng)對新的威脅。他們必須能夠檢查在同一主機上運行的虛擬機和容器之間的流量,這些流量是傳統(tǒng)防火墻設(shè)備無法看到的。

運營商必須部署足夠多的防火墻來處理總流量吞吐量,但在不犧牲性能的情況下這樣做的成本可能極其高昂。這是因為通用處理器(服務(wù)器 CPU)未針對數(shù)據(jù)包檢查進行優(yōu)化,無法處理更高的網(wǎng)絡(luò)速度。這會導(dǎo)致性能欠佳、可擴展性差,并增加了昂貴的 CPU 內(nèi)核的消耗。

下一代防火墻(NGFW)等安全應(yīng)用程序正努力跟上更高的流量負載。雖然軟件定義的 NGFW 提供了在現(xiàn)代數(shù)據(jù)中心的任何位置部署防火墻的靈活性和敏捷性,但在性能、效率和經(jīng)濟性方面對其進行擴展對當今的企業(yè)來說是一個挑戰(zhàn)。

下一代防火墻

為了應(yīng)對這些挑戰(zhàn),NVIDIA 與 Palo Alto Networks 合作,通過 NVIDIA BlueField DPU(數(shù)據(jù)處理器)加快其 VM 系列下一代防火墻。DPU 通過將流量從主機處理器卸載到 BlueField DPU 上的專用加速器和 ARM 內(nèi)核來加速數(shù)據(jù)包過濾和轉(zhuǎn)發(fā)。

該解決方案將 Palo Alto Networks 的虛擬 NGFW 的入侵防御和高級安全功能提供給每臺服務(wù)器,而不會犧牲網(wǎng)絡(luò)性能或消耗業(yè)務(wù)應(yīng)用程序所需的 CPU 周期。這種硬件加速、軟件定義的 NGFW 是提高防火墻性能、最大化數(shù)據(jù)中心安全覆蓋率和效率的里程碑。

DPU 作為智能網(wǎng)絡(luò)過濾器來運行,以零 CPU 開銷實現(xiàn)基于預(yù)定義策略解析和引導(dǎo)流量,使 NGFW 能夠在典型用例中支持接近 100Gb/s 的吞吐量。與僅在 CPU 上運行 VM 系列防火墻相比,這是 5 倍的性能提升,與傳統(tǒng)硬件相比,資本支出節(jié)省高達 150%。

智能流量卸載服務(wù)

Palo Alto Networks - NVIDIA 聯(lián)合解決方案創(chuàng)建了智能流量卸載(ITO)服務(wù),克服了性能、可擴展性和效率方面的挑戰(zhàn)。VM 系列 NGFW 與 NVIDIA BlueField DPU 的集成為 NGFW 解決方案提供了強大動力,從而提升了成本經(jīng)濟性,同時提高了威脅檢測和緩解能力。

在某些客戶環(huán)境中,多達 80% 的網(wǎng)絡(luò)流量不需要或無法通過防火墻進行檢查,例如加密流量或來自視頻、游戲和會議的流式流量。NVIDIA 和 Palo Alto Networks 的聯(lián)合解決方案通過 ITO 服務(wù)解決了這個問題,該服務(wù)檢查網(wǎng)絡(luò)流量以確定每個會話是否會受益于深度安全檢查。

ITO 通過檢查所有控制數(shù)據(jù)包來優(yōu)化防火墻資源,但只檢查需要深入安全檢測的有效負載流。假設(shè)防火墻確定會話不會從安全檢測中受益。在這種情況下,防火墻檢測流的初始數(shù)據(jù)包,然后 ITO 指示 DPU 將該會話中的所有后續(xù)數(shù)據(jù)包直接轉(zhuǎn)發(fā)到其目的地,而無需通過防火墻發(fā)送(圖 2)。

通過只檢查可以從安全檢測中受益的流并將其余的流卸載到 DPU ,可以減少防火墻和主機 CPU 上的總體負載,并在不犧牲安全性的情況下提高性能。

ITO 使企業(yè)能夠使用 NGFW 保護最終用戶,NGFW 可以在零信任環(huán)境下在每臺主機上運行,幫助加快其數(shù)字化轉(zhuǎn)型,同時使他們免受各種網(wǎng)絡(luò)威脅。

首款上市的 NGFW

為了比新興的威脅快一步,Palo Alto Networks 聯(lián)合開發(fā)了第一款由 BlueField DPU 加速的虛擬 NGFW 。VM 系列防火墻通過將應(yīng)用程序感知分段、防止惡意軟件、檢測新威脅和阻止數(shù)據(jù)泄露任務(wù)從主機處理器卸載到 BlueField DPU 以更高的速度和更少的 CPU 消耗來實現(xiàn)所有這些任務(wù)。

DPU 作為智能網(wǎng)絡(luò)過濾器來運行,以零 CPU 開銷解析、分類和引導(dǎo)流量,使 NGFW 能夠在典型用例中支持每臺服務(wù)器接近 100Gb/s 的吞吐量。最近發(fā)布的 DPU 賦能的 Palo Alto Networks VM 系列 NGFW 就采用了零信任網(wǎng)絡(luò)安全原則。

審核編輯:湯梓紅

-

NVIDIA

+關(guān)注

關(guān)注

14文章

5274瀏覽量

105979 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

11文章

3318瀏覽量

61229 -

DPU

+關(guān)注

關(guān)注

0文章

391瀏覽量

24776

原文標題:使用 DPU 加速的下一代防火墻實現(xiàn)企業(yè)網(wǎng)絡(luò)安全保護

文章出處:【微信號:NVIDIA_China,微信公眾號:NVIDIA英偉達】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

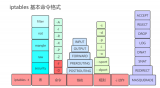

Linux系統(tǒng)中iptables防火墻配置詳解

如何在CentOS系統(tǒng)中配置防火墻

樹莓派變身防火墻:借助VM搭建pfSense的完整指南!

Linux軟件防火墻iptables詳解

云服務(wù)器防火墻關(guān)閉會怎么樣?

云防火墻和web應(yīng)用防火墻詳細介紹

云服務(wù)器防火墻設(shè)置方法

ubuntu防火墻規(guī)則之ufw

物通博聯(lián)工業(yè)智能網(wǎng)關(guān)實現(xiàn)防火墻配置及應(yīng)用

NVIDIA與Palo Alto Networks合作加快其VM系列下一代防火墻

NVIDIA與Palo Alto Networks合作加快其VM系列下一代防火墻

評論