一、入侵檢測系統(tǒng)

入侵檢測是指“通過對行為、安全日志或?qū)徲嫈?shù)據(jù)或其他網(wǎng)絡(luò)上可以獲得的信息進行操作,檢測到對系統(tǒng)的闖入或闖入的企圖”。

入侵檢測技術(shù):是用來發(fā)現(xiàn)內(nèi)部攻擊、外部攻擊和誤操作的一種方法。它是一種動態(tài)的網(wǎng)絡(luò)安全技術(shù),利用不同的引|擎實時或定期地對網(wǎng)絡(luò)數(shù)據(jù)源進行分析,并將其中的威脅部分提取出來,觸發(fā)響應(yīng)機制。

入侵檢測的軟件與硬件的組合稱為入侵檢測系統(tǒng)(Intrusion Detection System,簡稱IDS) 。它是一套監(jiān)控計算機系統(tǒng)或網(wǎng)絡(luò)系統(tǒng)中發(fā)生的事件,根據(jù)規(guī)則進行安全審計的軟件或硬件系統(tǒng),是防火墻的合理補充,幫助系統(tǒng)對付網(wǎng)絡(luò)攻擊,擴展了系統(tǒng)管理員的安全管理能力(包括安全審計、監(jiān)視、進攻識別和響應(yīng)),提高了信息安全基礎(chǔ)結(jié)構(gòu)的完整性。

作為重要的網(wǎng)絡(luò)安全工具,IDS可以對系統(tǒng)或網(wǎng)絡(luò)資源進行實時檢測,及時發(fā)現(xiàn)闖入系統(tǒng)或網(wǎng)絡(luò)的入侵者,也可預(yù)防合法用戶對資源的誤操作。它從計算機網(wǎng)絡(luò)系統(tǒng)中的若干關(guān)鍵點收集信息,并分析這些信息,檢查網(wǎng)絡(luò)中是否有違反安全策略的行為和遭到襲擊的跡象。入侵檢測被認為是防火墻之后的第二道安全閘門,在不影響網(wǎng)絡(luò)性能的情況下能對網(wǎng)絡(luò)進行檢測,從而提供對內(nèi)部攻擊、外部攻擊和誤操作的實時保護。

1、入侵檢測系統(tǒng)的構(gòu)成與功能

目前對入侵檢測系統(tǒng)進行標準化的組織有l(wèi)ETF的入侵檢測工作組(Intrusion Detection Working Group:IDWG)和通用入侵檢測框架(Common Intrusion Detection Framework:ClDF)。CIDF定義了IDS表達檢測信息的標準語言及IDS組件之間的通信協(xié)議。符合CIDF規(guī)范的IDS可以共享檢測信息、相互通信、協(xié)同工作,還可以與其他系統(tǒng)配合實施統(tǒng)一的配置響應(yīng)和恢復(fù)策略。CIDF的主要作用在于集成各種IDS,使之協(xié)同工作,實現(xiàn)各種IDS之間的組件作用,所以CIDF也是構(gòu)建分布式IDS的基礎(chǔ)。

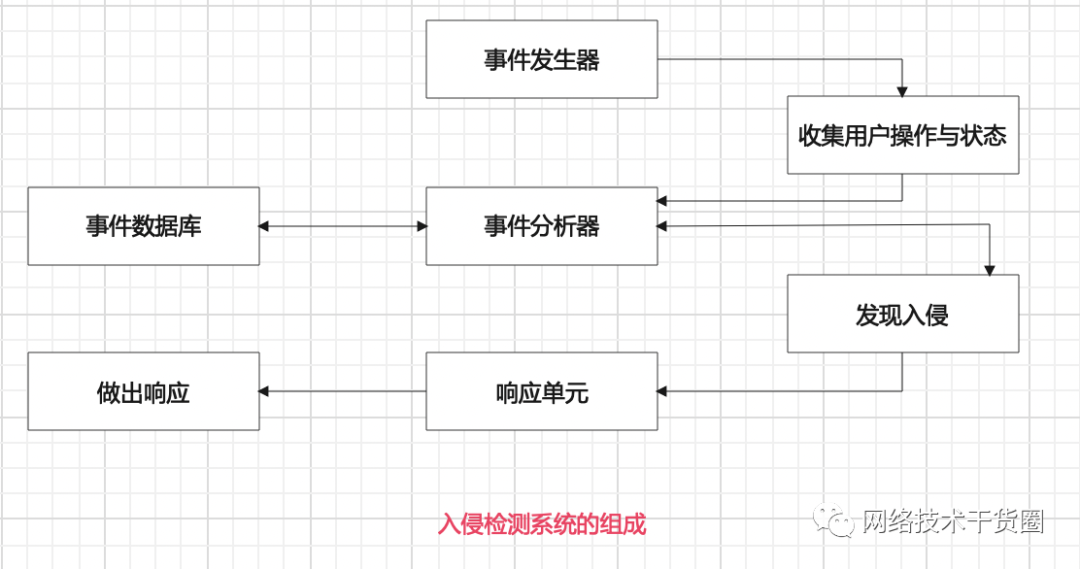

入侵檢測系統(tǒng)的4個部件組成:

1、事件發(fā)生器:提供事件記錄流的信息源,從網(wǎng)絡(luò)中獲取所有的數(shù)據(jù)包,然后將所有的數(shù)據(jù)包傳送給分析引擎進行數(shù)據(jù)分析和處理。

2、事件分析器:接收信息源的數(shù)據(jù),進行數(shù)據(jù)分析和協(xié)議分析,通過這些分析發(fā)現(xiàn)入侵現(xiàn)象,從而進行下一步的操作。

3、響應(yīng)單元:對基于分析引擎的數(shù)據(jù)結(jié)果產(chǎn)生反應(yīng),包括切斷連接、發(fā)出報警信息或發(fā)動對攻擊者的反擊等。

4、事件數(shù)據(jù)庫:存放各種中間和最終數(shù)據(jù)的地方的統(tǒng)稱,它可以是復(fù)雜的數(shù)據(jù)庫,也可以是簡單的文本文件。

入侵檢測系統(tǒng)的應(yīng)用,能使在入侵攻擊對系統(tǒng)造成危害前,檢測到入侵攻擊,并利用報警與防護系統(tǒng)驅(qū)逐入侵攻擊,這樣在入侵攻擊過程中,能減少入侵攻擊所造成的損失。在被入侵攻擊后,收集入侵攻擊的相關(guān)信息,作為防范系統(tǒng)的知識,添加入知識庫內(nèi),以增強系統(tǒng)的防范能力。

入侵檢測系統(tǒng)不但可以使網(wǎng)絡(luò)管理人員及時了解網(wǎng)絡(luò)的變化,而且能夠給網(wǎng)絡(luò)安全策略的制定提供指南,它在發(fā)現(xiàn)入侵后會及時作出響應(yīng),包括切斷網(wǎng)絡(luò)連接、記錄事件、報警等。

入侵檢測系統(tǒng)的基本功能有以下幾點:

1、檢測和分析用戶與系統(tǒng)的活動。

2、審計系統(tǒng)配置和漏洞。

3、評估系統(tǒng)關(guān)鍵資源和數(shù)據(jù)文件的完整性。

4、識別已知攻擊。

5、統(tǒng)計分析異常行為。

6、操作系統(tǒng)的審計、跟蹤、管理,并識別違反安全策略的用戶活動。

2、入侵檢測系統(tǒng)的分類

2.1、按照檢測類型劃分

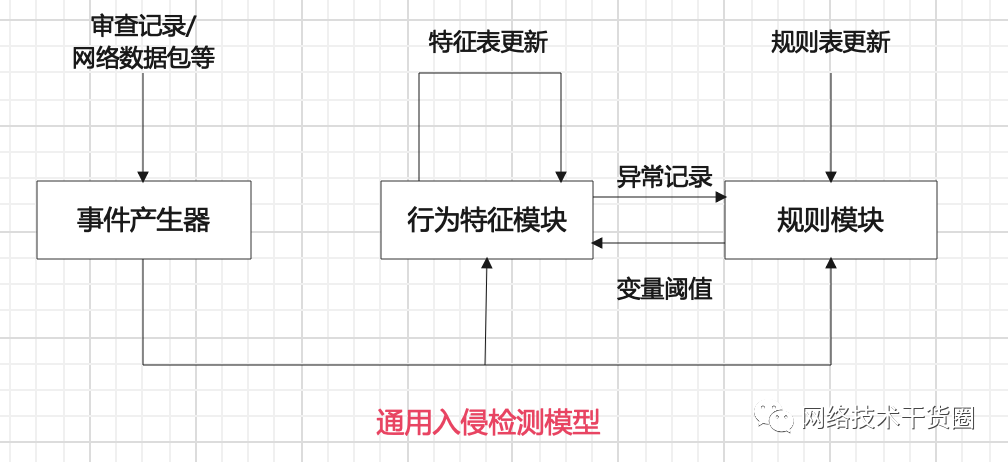

1、異常檢測模型

異常檢測模型(Anomaly Detection) 的前提條件是入侵者活動異常于正常主體的活動。根據(jù)這一理念建立主體正常活動的“活動簡檔”,將當前主體的活動狀況與“活動簡檔”相比較,當違反其統(tǒng)計規(guī)律時,認為該活動可能是“入侵”行為。

異常檢測的難題在于如何建立“活動簡檔”以及如何設(shè)計統(tǒng)計算法,從而不把正常的操作作為“入侵”或忽略真正的“入侵”行為。例如,通過提交上千次相同的命令,來實施對POP3服務(wù)器的拒絕服務(wù)攻擊,對付這種攻擊的辦法就是設(shè)定命令提交的次數(shù),一旦超過這個設(shè)定的數(shù)系統(tǒng)將會發(fā)出警報。

2、特征檢測模型

特征檢測模型(Signature- -based Detection) 又稱誤用檢測模型(Misuse Detection) , 這一檢測假設(shè)入侵者活動可以用一種模式表示,系統(tǒng)的目標是檢測主體活動是否符合這些模式。

它可以將已有的入侵方法檢查出來,但對新的入侵方法無能為力。其難點在于如何設(shè)計模式既能夠表達“入侵”現(xiàn)象又不會將正常的活動包含進來。特征檢測對已知的攻擊或入侵的方式作出確定性的描述,形成相應(yīng)的事件模式。當被審計的事件與已知的入侵事件模式相匹配時,即報警。其檢測方法與計算機病毒的檢測方式類似。目前基于對包特征描述的模式匹配應(yīng)用較為廣泛。

2.2、按照檢測對象劃分

1、HIDS

基于主機的入侵檢測產(chǎn)品(HIDS) 通常安裝在被重點檢測的主機之上,主要是對該主機的網(wǎng)絡(luò)進行實時連接以及對系統(tǒng)審計日志進行智能分析和判斷。如果其中主體活動十分可疑(特征或違反統(tǒng)計規(guī)律),入侵檢測系統(tǒng)就會采取相應(yīng)的措施。

現(xiàn)在,基于主機的入侵檢測系統(tǒng)保留了一種有力的工具,以理解以前的攻擊形式,并選擇合適的方法去抵御未來的攻擊。基于主機的IDS可檢測系統(tǒng)、事件和Windows下的安全記錄,以及UNIX環(huán)境下的系統(tǒng)記錄。當有文件發(fā)生變化時,IDS將新的記錄條目與攻擊標記相比較,看它們是否匹配。如果匹配,系統(tǒng)就會向管理員報警,并向別的目標報告,以采取措施。基于主機的IDS在發(fā)展過程中融入了其他技術(shù)。對關(guān)鍵系統(tǒng)文件和可執(zhí)行文件的入侵檢測的一個常用方法,是通過定期檢查校驗來進行的,以便發(fā)現(xiàn)意外的變化。反應(yīng)的快慢與輪詢間隔的頻率有直接的關(guān)系。許多IDS產(chǎn)品都是監(jiān)聽端口的活動,并在特定端口被訪問時向管理員報警。這類檢測方法將基于網(wǎng)絡(luò)的入侵檢測的基本方法融入基于主機的檢測環(huán)境中。

HIDS系統(tǒng)的優(yōu)點:

1、性能價格比高:在主機數(shù)量較少的情況下,這種方法的性能價格比可能更高。盡基于網(wǎng)絡(luò)的入侵檢測系統(tǒng)能很容易地廣泛覆蓋,但其價格通常是昂貴的。

2、更加精確:可以很容易地檢測一-些活動,如對敏感文件、目錄、程序或端口的存取,而這些活動很難在基于網(wǎng)絡(luò)的系統(tǒng)中被發(fā)現(xiàn)。

3、視野集中:一旦入侵者得到了一個主機的用戶名和口令,基于主機的代理是最有可能區(qū)分正常活動和非法活動的。

4、易于用戶選擇:每一個主機有其自己的代理,當然用戶選擇更方便了。

5、較少的主機:基于主機的方法有時不需要增加專門門的硬件平臺。基于主機的入侵檢測系統(tǒng)存在于現(xiàn)有的網(wǎng)絡(luò)結(jié)構(gòu)之中,包括文件服務(wù)器、Web服務(wù)器及其他共享資源。

6、對網(wǎng)絡(luò)流量不敏感:用代理的方式- -般不 會因為網(wǎng)絡(luò)流量的增加而丟掉對網(wǎng)絡(luò)行為的監(jiān)視。

7、適用于被加密的環(huán)境:由于基于主機的系統(tǒng)安裝在遍布企業(yè)的各種主機上,它們比基于網(wǎng)絡(luò)的入侵檢測系統(tǒng)更適于交換,并且更適用于被加密的環(huán)境。

8、對分析“可能的攻擊行為”非常有用;除了指出入侵者執(zhí)行的危險命令,還能分辨出攻擊行為:運行了什么程序、打開了哪些文件、執(zhí)行了哪些系統(tǒng)調(diào)用。

HIDS系統(tǒng)的缺點,:

1、它必須安裝在需要保護的設(shè)備上,如當一個數(shù)據(jù)庫服務(wù)器需要保護時,就要在服務(wù)器本身安裝入侵檢測系統(tǒng)。

2、依賴于服務(wù)器固有的日志與監(jiān)視能力。如果服務(wù)器沒有配置日志功能,則必須重新配置,這將會給運行中的業(yè)務(wù)系統(tǒng)帶來不可預(yù)見的性能影響。

2、NIDS

基于網(wǎng)絡(luò)的入侵檢測產(chǎn)品(NIDS) 放置在比較重要的網(wǎng)段內(nèi),不停地監(jiān)視網(wǎng)段中的各種數(shù)據(jù)包,對每一個數(shù)據(jù)包或可疑的數(shù)據(jù)包進行特征分析。如果數(shù)據(jù)包與產(chǎn)品內(nèi)置的某些規(guī)則吻合,入侵檢測系統(tǒng)就會發(fā)出警報甚至直接切斷網(wǎng)絡(luò)連接。網(wǎng)絡(luò)入侵檢測系統(tǒng)不需要改變服務(wù)器等主機的配置。由于它不會在業(yè)務(wù)系統(tǒng)的主機中安裝額外的軟件,從而不會影響這些機器的CPU、I/O與磁盤等資源的使用,不會影響業(yè)務(wù)系統(tǒng)的性能。

NIDS系統(tǒng)的優(yōu)點:

1、隱蔽性好:一個網(wǎng)絡(luò)上的檢測器不像一個主機那樣顯眼和易被存取,因而也不那么容易遭受攻擊。基于網(wǎng)絡(luò)的監(jiān)視器不運行其他的應(yīng)用程序,不提供網(wǎng)絡(luò)服務(wù),可以不響應(yīng)其他計算機,因此可以做得比較安全。

2、視野更寬:基于網(wǎng)絡(luò)的入侵檢測甚至可以在網(wǎng)絡(luò)的邊緣上,即攻擊者還沒能接入網(wǎng)絡(luò)時就被發(fā)現(xiàn)并制止。

3、較少的檢測器:由于使用一個檢測器就可以保護一個共享的網(wǎng)段,所以不需要很多的檢測器。相反地,如果基于主機,則在每個主機。上都需要一個代理,這樣的話,花費昂貴,而且難于管理。但是,如果在一個交換環(huán)境下,就需要特殊的配置。

4、攻擊者不易轉(zhuǎn)移證據(jù):基于網(wǎng)絡(luò)的IDS使用正在發(fā)生的網(wǎng)絡(luò)通信進行實時攻擊的檢測,所以,攻擊者無法轉(zhuǎn)移證據(jù)。被捕獲的數(shù)據(jù)不僅包括攻擊的方法,而且還包括可識別黑客身份和對其進行起訴的信息。

5、操作系統(tǒng)無關(guān)性:基于網(wǎng)絡(luò)的IDS作為安全監(jiān)測資源,與主機的操作系統(tǒng)無關(guān)。與之相比,基于主機的系統(tǒng)必須在特定的、沒有遭到破壞的操作系統(tǒng)中才能正常工作,生成有用的結(jié)果。

6、占用資源少:在被保護的設(shè)備上不需要占用任何資源。

NIDS系統(tǒng)的缺點:

1、只能檢查它直接連接網(wǎng)段的通信,不能檢測在不同網(wǎng)段中的網(wǎng)絡(luò)包。

2、為了性能目標通常采用特征檢測的方法,很難實現(xiàn)一些復(fù)雜的需要大量計算與分析時間的攻擊檢測。

3、處理加密的會話過程較困難。

3、入侵檢測系統(tǒng)的部署

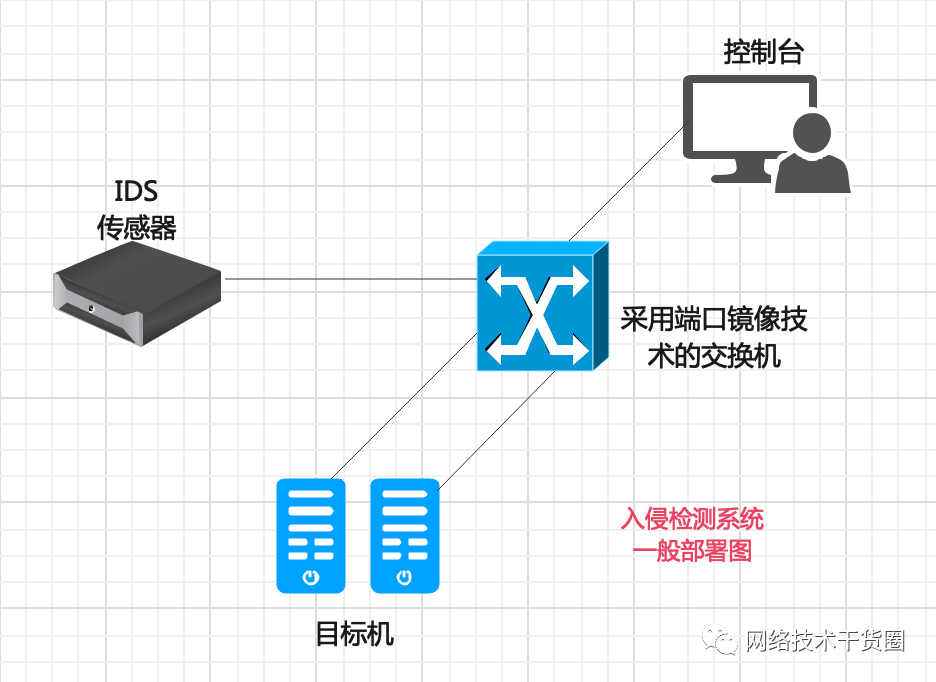

入侵檢測產(chǎn)品通常由兩部分組成:傳感器(Sensor)與控制臺(Console) 。

傳感器負責采集數(shù)據(jù)(網(wǎng)絡(luò)包、系統(tǒng)日志等)、分析數(shù)據(jù)并生成安全事件。

控制臺主要起到中央管理的作用,商品化的產(chǎn)品通常提供圖形界面的控制臺。

入侵檢測系統(tǒng)的部署主要是傳感器的位置部署,而傳感器放置的一個問題就是它與誰連接。伴隨著網(wǎng)絡(luò)升級到交換VLAN環(huán)境,傳感器可以在這種環(huán)境中正常工作,但如果交換機的端口沒有正確設(shè)置,入侵檢測系統(tǒng)將無法進行工作。

基于網(wǎng)絡(luò)的入侵檢測系統(tǒng)需要有傳感器才能工作。如果傳感器放置的位置不正確,入侵檢測系統(tǒng)的工作也無法達到最佳狀態(tài)。

一般可以采取以下選擇:

1、放在邊界防火墻之內(nèi):傳感器可以發(fā)現(xiàn)所有來自Internet 的攻擊,然而如果攻擊類型是TCP攻擊,而防火墻或過濾路由器能封鎖這種攻擊,那么入侵檢測系統(tǒng)可能就檢測不到這種攻擊。

2、放在邊界防火墻之外:可以檢測所有對保護網(wǎng)絡(luò)的攻擊事件,包括數(shù)目和類型。但是這樣部署會使傳感器徹底地暴露在黑客之下。

3、放在主要的網(wǎng)絡(luò)中樞中:傳感器可以監(jiān)控大量的網(wǎng)絡(luò)數(shù)據(jù),可提高檢測黑客攻擊的可能性,可通過授權(quán)用戶的權(quán)利周界來發(fā)現(xiàn)未授權(quán)用戶的行為。

4、放在一些安全級別需求高的子網(wǎng)中:對非常重要的系統(tǒng)和資源的入侵檢測,如一個公司的財務(wù)部門,這個網(wǎng)段安全級別需求非常高,因此可以對財務(wù)部門單獨放置一個檢測器系統(tǒng)。

二、入侵防御系統(tǒng)

入侵防護系統(tǒng)(Intrusion Prevention System,簡稱IPS) 是一種主動的、積極的入侵防范及阻止系統(tǒng)。它部署在網(wǎng)絡(luò)的進出口處,當它檢測到攻擊企圖后,會自動地將攻擊包丟掉或采取措施將攻擊源阻斷。IPS的檢測功能類似于IDS,但IPS檢測到攻擊后會采取行動阻止攻擊,可以說IPS是建立在IDS發(fā)展的基礎(chǔ)上的新生網(wǎng)絡(luò)安全產(chǎn)品。實時檢測與主動防御是IPS最為核心的設(shè)計理念,也是它區(qū)別于防火墻和IDS的立足之本。

1、IPS主要的技術(shù)優(yōu)勢

1、在線安裝:

IPS保留IDS實時檢測的技術(shù)與功能,但是卻采用了防火墻式的在線安裝,即直接嵌入網(wǎng)絡(luò)流量中,通過一個網(wǎng)絡(luò)端口接收來自外部系統(tǒng)的流量,經(jīng)過檢查確認其中不包含異常活動或可疑內(nèi)容后,再通過另外一個端口將它傳送到內(nèi)部系統(tǒng)中。

2、實時阻斷:

IPS具有強有力的實時阻斷功能,能夠預(yù)先對入侵活動和攻擊性網(wǎng)絡(luò)流量進行攔截,以避免其造成任何損失。

3、先進的檢測技術(shù):

IPS采用并行處理檢測和協(xié)議重組分析技術(shù)。并行處理檢測是指所有流經(jīng)IPS的數(shù)據(jù)包,都采用并行處理方式進行過濾器匹配,實現(xiàn)在一個時鐘周期內(nèi),遍歷所有數(shù)據(jù)包過濾器。協(xié)議重組分析是指所有流經(jīng)IPS的數(shù)據(jù)包,必須首先經(jīng)過硬件級預(yù)處理,完成數(shù)據(jù)包的重組,確定其具體應(yīng)用協(xié)議;然后,根據(jù)不同應(yīng)用協(xié)議的特征與攻擊方式,IPS對于重組后的包進行篩選,將可疑者送入專| ]的特征庫進行比對,從而提高檢測的質(zhì)量和效率。

4、特殊規(guī)則植入功能:

IPS允許植入特殊規(guī)則以阻止惡意代碼。IPS能夠輔助實施可接收應(yīng)用策略,如禁止使用對等的文件共享應(yīng)用和占有大量帶寬的免費互聯(lián)網(wǎng)電話服務(wù)工具等。

5、自學習與自適應(yīng)能力:

為了應(yīng)對不斷更新和提高的攻擊手段,IPS 有了人工智能的自學習與自適應(yīng)能力,能夠根據(jù)所在網(wǎng)絡(luò)的通信環(huán)境和被入侵狀況,分析和抽取新的攻擊特征以更新特征庫,自動總結(jié)經(jīng)驗,定制新的安全防御策略。當新的攻擊手段被發(fā)現(xiàn)之后,IPS就會創(chuàng)建一個新的過濾器并加以阻止。

IPS串聯(lián)于通信線路之內(nèi),是既具有IDS的檢測功能,又能夠?qū)崟r中止網(wǎng)絡(luò)入侵行為的新型安全技術(shù)設(shè)備。IPS由檢測和防御兩大系統(tǒng)組成,具備從網(wǎng)絡(luò)到主機的防御措施與預(yù)先設(shè)定的響應(yīng)設(shè)置。

2、入侵防御系統(tǒng)的分類

目前,從保護對象上可將IPS分為如下3類:

1、基于主機的入侵防護(HIPS) :

用于保護服務(wù)器和主機系統(tǒng)不受不法分子的攻擊和誤操作的破壞。

2、基于網(wǎng)絡(luò)的入侵防護(NIPS) :

通過檢測流經(jīng)的網(wǎng)絡(luò)流量,提供對網(wǎng)絡(luò)體系的安全保護,一旦辨識出有入侵行為,NIPS就阻斷該網(wǎng)絡(luò)會話。

3、應(yīng)用入侵防護(AIP) :

將基于主機的入侵防護擴展成為位于應(yīng)用服務(wù)器之前的網(wǎng)絡(luò)信息安全設(shè)備。

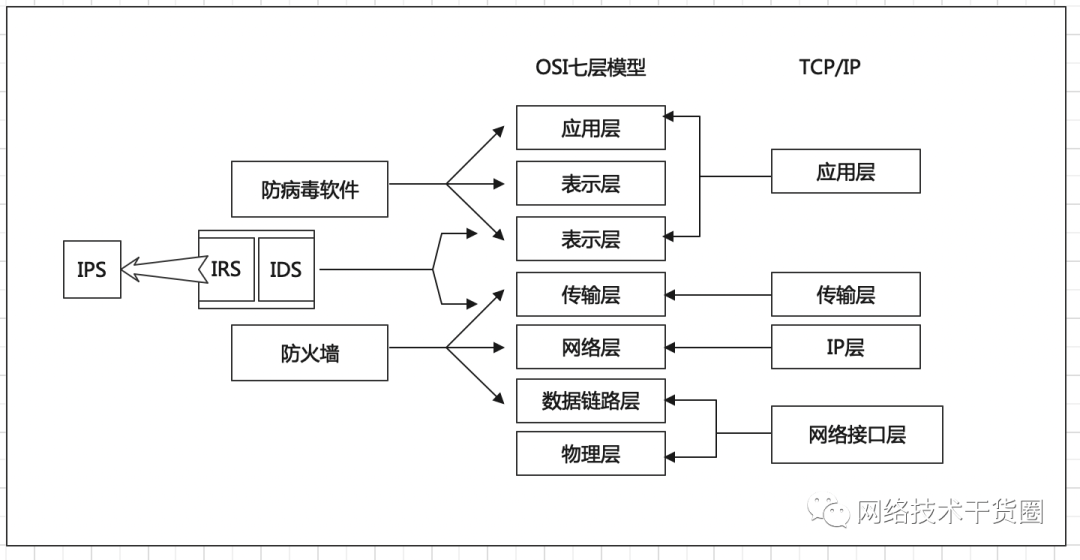

在ISO/OSI網(wǎng)絡(luò)層次模型中,防火墻主要在第二到第四層起作用,它的作用在第四到第七層一般很微弱。而除病毒軟件主要在第五到第七層起作用。

為了彌補防火墻和除病毒軟件二者在第四到第五層之間留下的空檔,IDS投入使用,IDS在發(fā)現(xiàn)異常情況后及時向網(wǎng)絡(luò)安全管理人員或防火墻系統(tǒng)發(fā)出警報,可惜這時災(zāi)害往往已經(jīng)形成。防衛(wèi)機制最好應(yīng)該是在危害形成之前先期起作用。隨后應(yīng)運而生的入侵響應(yīng)系統(tǒng)(IRS: Intrusion Response Systems) 作為對入侵偵查系統(tǒng)的補充能夠在發(fā)現(xiàn)入侵時,迅速作出反應(yīng),并自動采取阻止措施。而入侵防御系統(tǒng)則作為二者的進一步發(fā)展,汲取了二者的長處。

三、IDS、IRS、IPS的關(guān)聯(lián)

入侵檢測系統(tǒng)(IDS):

對那些異常的、可能是入侵行為的數(shù)據(jù)進行檢測和報警,告知使用者網(wǎng)絡(luò)中的實時狀況,并提供相應(yīng)的解決、處理方法;是一種側(cè)重于風險管理的安全產(chǎn)品。

入侵響應(yīng)系統(tǒng)(IRS):

深入網(wǎng)絡(luò)數(shù)據(jù)內(nèi)部,查找它所認識的攻擊代碼特征,過濾有害數(shù)據(jù)流,丟棄有害數(shù)據(jù)包,并進行記載,以便事后分析;考慮應(yīng)用程序或網(wǎng)路傳輸中的異常情況,來輔助識別入侵和攻擊;應(yīng)用入侵防御系統(tǒng)的目的在于及時識別攻擊程序或有害代碼及其克隆和變種,采取預(yù)防措施,先期阻止入侵。

入侵防御系統(tǒng)(IPS):

對那些被明確判斷為攻擊行為,會對網(wǎng)絡(luò)、數(shù)據(jù)造成危害的惡意行為進行檢測和防御,降低或是減免使用者對異常狀況的處理資源開銷,是一種側(cè)重于風險控制的安全產(chǎn)品。IPS可以看作是IDS+IRS功能結(jié)合的衍生品。

編輯:黃飛

電子發(fā)燒友App

電子發(fā)燒友App

評論