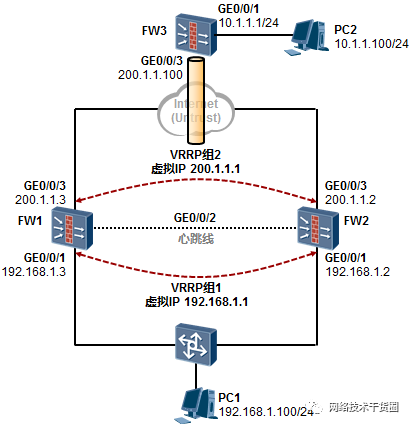

實驗拓撲

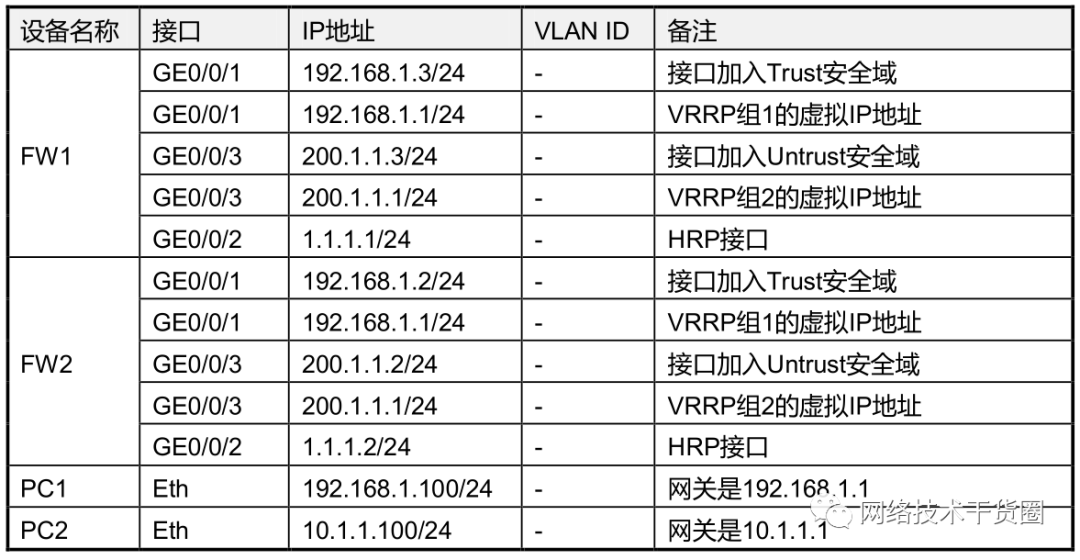

網(wǎng)絡(luò)中各設(shè)備的IP地址規(guī)劃及接口描述如下:

實驗需求

設(shè)備IP、VLAN規(guī)劃如上表所示;

FW1/FW2部署雙機熱備,采用主備方式,F(xiàn)W1為主設(shè)備,F(xiàn)W2為備設(shè)備;

PC1是站點內(nèi)網(wǎng)用戶,處于Trust Zone網(wǎng)關(guān)是主備防火墻的VRRP組1的虛擬IP地址;

PC2是另一個站點的內(nèi)網(wǎng)用戶,處于Untrust Zone,網(wǎng)關(guān)設(shè)置為FW3的GE0/0/1口IP地址;

FW1/FW2與FW3之間建立一條IPSecVPN站點到站點的隧道,用于保護PC1及PC2之間的互訪流量。

實驗步驟及配置

完成接口的基本配置,將接口關(guān)聯(lián)到安全區(qū)域

FW1的配置如下:

[FW1]interfaceGigabitEthernet0/0/1 [FW1-GigabitEthernet0/0/1]ipaddress192.168.1.324 [FW1-GigabitEthernet0/0/1]vrrpvrid1virtual-ip192.168.1.1master [FW1-GigabitEthernet0/0/1]quit [FW1]interfaceGigabitEthernet0/0/3 [FW1-GigabitEthernet0/0/3]ipaddress200.1.1.324 [FW1-GigabitEthernet0/0/3]vrrpvrid2virtual-ip200.1.1.1master [FW1-GigabitEthernet0/0/3]quit [FW1]interfaceGigabitEthernet0/0/2 [FW1-GigabitEthernet0/0/2]ipaddress1.1.1.124 [FW1-GigabitEthernet0/0/2]quit [FW1]firewallzonetrust [FW1-zone-trust]addinterfaceGigabitEthernet0/0/1 [FW1-zone-trust]quit [FW1]firewallzoneuntrust [FW1-zone-untrust]addinterfaceGigabitEthernet0/0/3 [FW1-zone-untrust]quit [FW1]firewallzonenameha [FW1-zone-ha]setpriority96 [FW1-zone-ha]addinterfaceGigabitEthernet0/0/2 [FW1-zone-ha]quit

FW2的配置如下:

[FW2]interfaceGigabitEthernet0/0/1 [FW2-GigabitEthernet0/0/1]ipaddress192.168.1.224 [FW2-GigabitEthernet0/0/1]vrrpvrid1virtual-ip192.168.1.1slave [FW2-GigabitEthernet0/0/1]quit [FW2]interfaceGigabitEthernet0/0/3 [FW2-GigabitEthernet0/0/3]ipaddress200.1.1.224 [FW2-GigabitEthernet0/0/3]vrrpvrid2virtual-ip200.1.1.1slave [FW2-GigabitEthernet0/0/3]quit [FW2]interfaceGigabitEthernet0/0/2 [FW2-GigabitEthernet0/0/2]ipaddress1.1.1.224 [FW2-GigabitEthernet0/0/2]quit [FW2]firewallzonetrust [FW2-zone-trust]addinterfaceGigabitEthernet0/0/1 [FW2-zone-trust]quit [FW2]firewallzoneuntrust [FW2-zone-untrust]addinterfaceGigabitEthernet0/0/3 [FW2-zone-untrust]quit [FW2]firewallzonenameha [FW2-zone-ha]setpriority96 [FW2-zone-ha]addinterfaceGigabitEthernet0/0/2 [FW2-zone-ha]quit

為FW1及FW2添加默認路由

FW1的配置如下:

[FW1]iproute-static0.0.0.00200.1.1.100

FW2的配置如下:

[FW2]iproute-static0.0.0.00200.1.1.100

部署FW1/FW2雙機熱備,采用主備方式

FW1的配置如下:

[FW1]hrpinterfaceGigabitEthernet0/0/2 [FW1]hrpenable [FW1]hrppreemptdelay60

FW2的配置如下:

[FW2]hrpinterfaceGigabitEthernet0/0/2 [FW2]hrpenable

配置完成后,F(xiàn)W1/FW2會進行主備協(xié)商,F(xiàn)W1成為主防火墻,F(xiàn)W2成為備份防火墻。

在FW1及FW2上配置IPSecVPN

IPSecVPN相關(guān)策略的配置在主防火墻FW1上配置即可,這些配置會自動同步到備份防火墻FW2上,不過,在接口上應(yīng)用IPSec Policy的這一條命令,是需要在主備防火墻相應(yīng)的接口上都做配置的,因為這條命令不會自動同步。

在主防火墻FW1上定義IPSecVPN感興趣數(shù)據(jù)流,使用ACL3000來匹配感興趣流量:

HRP_M[FW1]aclnumber3000 HRP_M[FW1-acl-adv-3000]rulepermitipsource192.168.1.00.0.0.255destination10.1.1.0 0.0.0.255 HRP_M[FW1-acl-adv-3000]quit

在主防火墻FW1上配置IKE Proposal,這是IKE階段一的策略,在FW1/FW2上部署的相關(guān)策略均需與FW3相匹配。IKE階段一的策略中,身份驗證使用的是預(yù)共享的認證方式,驗證算法使用的是sha1,加密算法使用3des:

HRP_M[FW1]ikeproposal10 HRP_M[FW1-ike-proposal-10]authentication-methodpre-share HRP_M[FW1-ike-proposal-10]authentication-algorithmsha1 HRP_M[FW1-ike-proposal-10]encryption-algorithm3des-cbc HRP_M[FW1-ike-proposal-10]dhgroup2 HRP_M[FW1-ike-proposal-10]quit

在主防火墻FW1上配置IPsec proposal,這是IKE階段二的策略,在階段二的策略中安全協(xié)議采用ESP,加密算法使用3des,驗證算法使用sha1:

HRP_M[FW1]ipsecproposalmyset HRP_M[FW1-ipsec-proposal-myset]transformesp HRP_M[FW1-ipsec-proposal-myset]espauthentication-algorithmsha1 HRP_M[FW1-ipsec-proposal-myset]espencryption-algorithm3des

在主防火墻FW1上配置IKE peer,定義預(yù)共享秘鑰、關(guān)聯(lián)IKE proposal并指定隧道對端節(jié)點IP

HRP_M[FW1]ikepeerfw3 HRP_M[FW1-ike-peer-fw3]pre-shared-keyHuawei123 HRP_M[FW1-ike-peer-fw3]ike-proposal10 HRP_M[FW1-ike-peer-fw3]remote-address200.1.1.100

在主防火墻FW1上配置IPsec Policy

HRP_M[FW1]ipsecpolicymymap10isakmp HRP_M[FW1-ipsec-policy-isakmp-mymap-10]securityacl3000 HRP_M[FW1-ipsec-policy-isakmp-mymap-10]ike-peerfw3 HRP_M[FW1-ipsec-policy-isakmp-mymap-10]local-address200.1.1.1 HRP_M[FW1-ipsec-policy-isakmp-mymap-10]proposalmyset

上述關(guān)于IPSecVPN的策略都能夠自動同步到備機FW2上,但是下面這條將IPsec Policy 應(yīng)用到接口的命令,需要在FW2上手工輸入:

FW1應(yīng)用IPsec Policy到接口

HRP_M[FW1]interfaceGigabitEthernet0/0/3 HRP_M[FW1-GigabitEthernet0/0/3]ipsecpolicymymap

FW2應(yīng)用IPsec Policy到接口

HRP_S[FW2]interfaceGigabitEthernet0/0/3 HRP_S[FW2-GigabitEthernet0/0/3]ipsecpolicymymap

在FW1、FW2上放開防火墻之間的IPSecVPN隧道協(xié)商流量、放開IPSecVPN內(nèi)部站點之間的流量

放開FW1、FW2防火墻自身到的FW3的流量,使得ISAKMP報文,以及受保護的用戶數(shù)據(jù)能夠發(fā)送到FW3

HRP_M[FW1]policyinterzonelocaluntrustoutbound HRP_M[FW1-policy-interzone-local-untrust-outbound]policy0 HRP_M[FW1-policy-interzone-local-untrust-outbound-0]policydestination200.1.1.1000 HRP_M[FW1-policy-interzone-local-untrust-outbound-0]actionpermit HRP_M[FW1-policy-interzone-local-untrust-outbound-0]quit HRP_M[FW1-policy-interzone-local-untrust-outbound]quit

放開IPSecVPN隧道對端防火墻發(fā)送到FW1/FW2的流量

HRP_M[FW1]policyinterzonelocaluntrustinbound HRP_M[FW1-policy-interzone-local-untrust-inbound]policy0 HRP_M[FW1-policy-interzone-local-untrust-inbound-0]policysource200.1.1.1000 HRP_M[FW1-policy-interzone-local-untrust-inbound-0]actionpermit

放開對端站點內(nèi)網(wǎng)訪問本地內(nèi)網(wǎng)的流量

HRP_M[FW1]policyinterzonetrustuntrustinbound HRP_M[FW1-policy-interzone-trust-untrust-inbound]policy0 HRP_M[FW1-policy-interzone-trust-untrust-inbound-0]policysource10.1.1.00.0.0.255 HRP_M[FW1-policy-interzone-trust-untrust-inbound-0]policydestination192.168.1.00.0.0.255 HRP_M[FW1-policy-interzone-trust-untrust-inbound-0]actionpermit

放開本地站點內(nèi)網(wǎng)到對端站點內(nèi)網(wǎng)的流量

HRP_M[FW1]policyinterzonetrustuntrustoutbound HRP_M[FW1-policy-interzone-trust-untrust-outbound]policy0 HRP_M[FW1-policy-interzone-trust-untrust-outbound-0]policysource192.168.1.00.0.0.255 HRP_M[FW1-policy-interzone-trust-untrust-outbound-0]policydestination10.1.1.00.0.0.255 HRP_M[FW1-policy-interzone-trust-untrust-outbound-0]actionpermit

完成FW3的配置

[FW3]interfaceGigabitEthernet0/0/1 [FW3-GigabitEthernet0/0/1]ipaddress10.1.1.124 [FW3-GigabitEthernet0/0/1]quit [FW3]interfaceGigabitEthernet0/0/3 [FW3-GigabitEthernet0/0/3]ipaddress200.1.1.10024 [FW3-GigabitEthernet0/0/3]quit [FW3]firewallzonetrust [FW3-zone-trust]addinterfaceGigabitEthernet0/0/1 [FW3-zone-trust]quit [FW3]firewallzoneuntrust [FW3-zone-untrust]addinterfaceGigabitEthernet0/0/3 [FW3-zone-untrust]quit [FW3]aclnumber3000 [FW3-acl-adv-3000]rulepermitipsource10.1.1.00.0.0.255destination192.168.1.00.0.0.255 [FW3-acl-adv-3000]quit [FW3]ikeproposal10 [FW3-ike-proposal-10]authentication-methodpre-share [FW3-ike-proposal-10]authentication-algorithmsha1 [FW3-ike-proposal-10]encryption-algorithm3des-cbc [FW3-ike-proposal-10]dhgroup2 [FW3-ike-proposal-10]quit [FW3]ipsecproposalmyset [FW3-ipsec-proposal-myset]transformesp [FW3-ipsec-proposal-myset]espauthentication-algorithmsha1 [FW3-ipsec-proposal-myset]espencryption-algorithm3des [FW3]ikepeerfw1-2 [FW3-ike-peer-fw1-2]pre-shared-keyHuawei123 [FW3-ike-peer-fw1-2]ike-proposal10 [FW3-ike-peer-fw1-2]remote-address200.1.1.1 [FW3]ipsecpolicymymap10isakmp [FW3-ipsec-policy-isakmp-mymap-10]securityacl3000 [FW3-ipsec-policy-isakmp-mymap-10]ike-peerfw1-2 [FW3-ipsec-policy-isakmp-mymap-10]proposalmyset [FW3]interfaceGigabitEthernet0/0/3 [FW3-GigabitEthernet0/0/3]ipsecpolicymymap [FW3]policyinterzonelocaluntrustoutbound [FW3-policy-interzone-local-untrust-outbound]policy0 [FW3-policy-interzone-local-untrust-outbound-0]policydestination200.1.1.10 [FW3-policy-interzone-local-untrust-outbound-0]actionpermit [FW3-policy-interzone-local-untrust-outbound-0]quit [FW3-policy-interzone-local-untrust-outbound]quit

放開IPSecVPN隧道對端防火墻發(fā)送過來的流量

[FW3]policyinterzonelocaluntrustinbound [FW3-policy-interzone-local-untrust-inbound]policy0 [FW3-policy-interzone-local-untrust-inbound-0]policysource200.1.1.10 [FW3-policy-interzone-local-untrust-inbound-0]actionpermit

放開對端站點內(nèi)網(wǎng)過來的流量

[FW3]policyinterzonetrustuntrustinbound [FW3-policy-interzone-trust-untrust-inbound]policy0 [FW3-policy-interzone-trust-untrust-inbound-0]policysource192.168.1.00.0.0.255 [FW3-policy-interzone-trust-untrust-inbound-0]policydestination10.1.1.00.0.0.255[FW3- policy-interzone-trust-untrust-inbound-0]actionpermit

放開本地站點內(nèi)網(wǎng)到對端站點內(nèi)網(wǎng)的流量

[FW3]policyinterzonetrustuntrustoutbound [FW3-policy-interzone-trust-untrust-outbound]policy0 [FW3-policy-interzone-trust-untrust-outbound-0]policysource10.1.1.00.0.0.255 [FW3-policy-interzone-trust-untrust-outbound-0]policydestination192.168.1.00.0.0.255[FW3- policy-interzone-trust-untrust-outbound-0]actionpermit [FW3]iproute-static0.0.0.00200.1.1.1

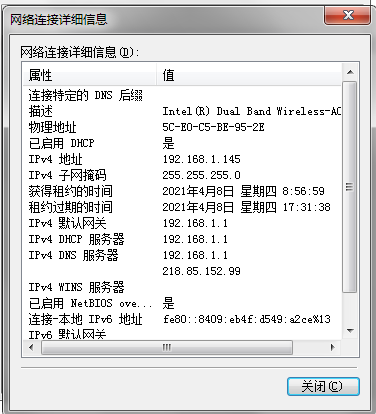

完成上述配置后,PC1與PC2即可互訪。

HRP_M[FW1]displayipsecsa =============================== Interface:GigabitEthernet0/0/8 pathMTU:1500 =============================== ----------------------------- IPsecpolicyname:"mymap" sequencenumber:10 mode:isakmp vpn:public ----------------------------- connectionid:40002 rulenumber:5 encapsulationmode:tunnel holdingtime:49710d5h29m28s tunnellocal:200.1.1.1tunnelremote:200.1.1.100 flowsource:192.168.1.0/255.255.255.00/0 flowdestination:10.1.1.0/255.255.255.00/0 [inboundESPSAs] spi:3990067008(0xedd39740) vpn:publicsaid:0cpuid:0x0000 proposal:ESP-ENCRYPT-3DESESP-AUTH-SHA1 saremainingkeyduration(bytes/sec):1887436464/2704 maxreceivedsequence-number:4 udpencapsulationusedfornattraversal:N [outboundESPSAs] spi:1474676474(0x57e5c6fa) vpn:publicsaid:1cpuid:0x0000 proposal:ESP-ENCRYPT-3DESESP-AUTH-SHA1 saremainingkeyduration(bytes/sec):1887436464/2704 maxsentsequence-number:260004 udpencapsulationusedfornattraversal:N

以上是FW1的IPSec SAs。主防火墻FW1在與FW3完成IPSecVPN隧道的建立后,會將IPSec SAs同步到備份防火墻上,備份防火墻上的IPSec SAs與主防火墻上的SAs是一樣的:

HRP_S[FW2]displayipsecsa =============================== Interface:GigabitEthernet0/0/8 pathMTU:1500 =============================== ----------------------------- IPsecpolicyname:"mymap" sequencenumber:10 mode:isakmp vpn:public ----------------------------- connectionid:40005 rulenumber:5 encapsulationmode:tunnel holdingtime:0d0h58m19s tunnellocal:200.1.1.1tunnelremote:200.1.1.100 flowsource:192.168.1.0/255.255.255.00/0 flowdestination:10.1.1.0/255.255.255.00/0 [inboundESPSAs] spi:3990067008(0xedd39740) vpn:publicsaid:4cpuid:0x0000 proposal:ESP-ENCRYPT-3DESESP-AUTH-SHA1 saremainingkeyduration(bytes/sec):1887436464/2618 maxreceivedsequence-number:1 udpencapsulationusedfornattraversal:N [outboundESPSAs] spi:1474676474(0x57e5c6fa) vpn:publicsaid:5cpuid:0x0000 proposal:ESP-ENCRYPT-3DESESP-AUTH-SHA1 saremainingkeyduration(bytes/sec):1887436464/2618 maxsentsequence-number:520000 udpencapsulationusedfornattraversal:N HRP_S[FW2]

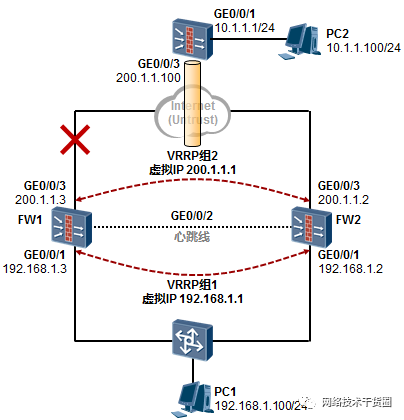

當FW1丟失了到Internet的連接,如下:

則FW1、FW2將發(fā)生主備切換,而此時由于FW2已經(jīng)擁有了IPSec SAs并且這些SAs與FW1上的是相同的,因此受保護流量可以平滑的切換到FW2上來。

再考慮另外一種情況,就是FW1掉電重啟的情況。由于掉電重啟,F(xiàn)W1將丟失IPSec SAs,此時FW2成為主設(shè)備接替其工作。在FW1啟動完成初期,F(xiàn)W2由于仍然是主設(shè)備,因此會向FW1 同步IPSec SAs,在FW1搶占了FW2的主設(shè)備身份后,即可正常的轉(zhuǎn)發(fā)受保護流量。在這里要注意,HRP搶占的時間要設(shè)置的合理,不應(yīng)設(shè)置得太短。

注意:

實驗中使用的防火墻軟件版本為:V300R001C00SPC700。

在完成配置后,F(xiàn)W3會與主防火墻FW1完成IPSecVPN隧道的建立,F(xiàn)W1會將建立好的IPSecSAs同步到備份防火墻FW2上,主備防火墻的IPSec SAs的策略、入站及出站的SPI都是一樣的。當FW1發(fā)生故障時,F(xiàn)W1/FW2主備切換,受保護流量被引導(dǎo)到備防火墻上,由于此時備防火墻早已有IPSec SAs,因此可以實現(xiàn)平滑的切換。

當PC1主動發(fā)起訪問PC2的時候,主防火墻FW1/是無法與FW3正確的建立IPSecVPN隧道的,這是因為FW1發(fā)送的ISAKMP報文源地址為200.1.1.3也就是FW1的物理接口IP,而在FW3上我們配置的peer地址為200.1.1.1,兩者并不匹配,因此IPSecVPN隧道無法正確建立。但是PC2可主動發(fā)起訪問PC1,這將觸發(fā)FW3主動與200.1.1.1建立IPSecVPN隧道,這是能夠成功的。FW3的ISAKMP報文將發(fā)向200.1.1.1,報文實際是發(fā)送到主防火墻FW1上,F(xiàn)W1即使未配置local-address,但是FW1(實驗版本為V300R001C00SPC700)能夠正確處理這些報文并最終正確地完成隧道的建立,雖然如此,仍然建議在FW1、FW2上配置local-address。如果防火墻作為IPSec隧道的發(fā)起方,必須執(zhí)行命令local-address ip-address,設(shè)置本端發(fā)起協(xié)商的地址為VRRP備份組的虛擬IP地址。

雙機熱備的環(huán)境下,只支持主備備份方式的IPSec VPN。

FW1/FW2防火墻的上下行業(yè)務(wù)接口必須為三層接口(包括VLANIF接口)。

先建立雙機熱備狀態(tài),再配置IPSec VPN。在主用防火墻上配置的IPSec策略會自動備份到備用防火墻上。在備用防火墻上,只需要在出接口上應(yīng)用備份過來的IPSec策略即可。

審核編輯:郭婷

-

接口

+關(guān)注

關(guān)注

33文章

8979瀏覽量

153551 -

網(wǎng)關(guān)

+關(guān)注

關(guān)注

9文章

5585瀏覽量

52809

原文標題:安全進階:防火墻雙機組網(wǎng)環(huán)境中的 IPSecVPN 實驗配置

文章出處:【微信號:網(wǎng)絡(luò)技術(shù)干貨圈,微信公眾號:網(wǎng)絡(luò)技術(shù)干貨圈】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

Linux系統(tǒng)中iptables防火墻配置詳解

如何配置Linux防火墻和Web服務(wù)器

如何在CentOS系統(tǒng)中配置防火墻

樹莓派變身防火墻:借助VM搭建pfSense的完整指南!

云服務(wù)器防火墻關(guān)閉會怎么樣?

云防火墻和web應(yīng)用防火墻詳細介紹

云服務(wù)器防火墻設(shè)置方法

Juniper防火墻配置NAT映射的問題分析

物通博聯(lián)工業(yè)智能網(wǎng)關(guān)實現(xiàn)防火墻配置及應(yīng)用

防火墻雙機組網(wǎng)環(huán)境中的IPSecVPN實驗步驟及配置

防火墻雙機組網(wǎng)環(huán)境中的IPSecVPN實驗步驟及配置

評論