本期講解嘉賓

凡戰(zhàn)者,以正合,以奇勝

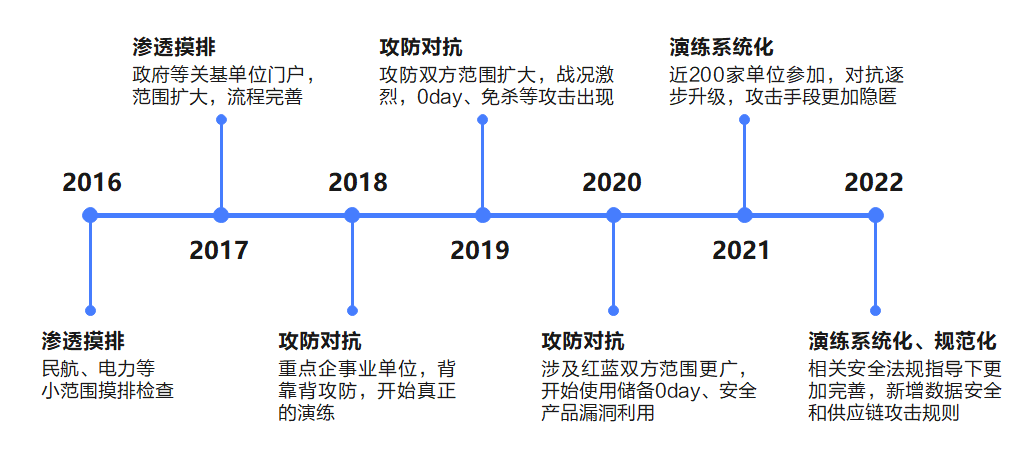

國家級網(wǎng)絡(luò)攻防演練已經(jīng)進(jìn)行了七年,攻防雙方的對抗日益激烈,技戰(zhàn)術(shù)水平也得到了極大的提升。除了“正”面常規(guī)技戰(zhàn)術(shù)對抗之外,攻擊隊(duì)還采用了各種新穎的變形繞過攻擊手段,包括利用0day漏洞和免殺工具等,不斷嘗試突破防御,出“奇”不窮。

當(dāng)前,攻防演練正朝著系統(tǒng)化、規(guī)范化的方向發(fā)展。從早期針對門戶和信息系統(tǒng)的對抗,到現(xiàn)在針對網(wǎng)絡(luò)基礎(chǔ)設(shè)施和供應(yīng)鏈環(huán)境的對抗,范圍不斷擴(kuò)大,演練規(guī)則也在不斷完善。攻防演練的目標(biāo)也從實(shí)際作戰(zhàn)要求出發(fā),考察攻防雙方的能力。

攻擊能力考查導(dǎo)向

-

戰(zhàn)術(shù)謀劃:全局掌控、分工協(xié)作、虛實(shí)結(jié)合、供應(yīng)鏈利用、迂回突破等能力

-

技戰(zhàn)水平:工具準(zhǔn)備、0day儲備、社工分析、免殺木馬、資產(chǎn)弱點(diǎn)收集等能力

-

隱匿技能:載荷隱蔽、駐點(diǎn)隱蔽、工具隱蔽性、C2隱蔽性、痕跡清除、潛伏擴(kuò)散等能力

-

業(yè)務(wù)理解水平:業(yè)務(wù)網(wǎng)絡(luò)刻畫、關(guān)鍵系統(tǒng)識別、脆弱性識別等能力

防護(hù)能力考查導(dǎo)向

-

監(jiān)測發(fā)現(xiàn):發(fā)現(xiàn)攻擊及時(shí)、監(jiān)測手段多樣、覆蓋攻擊完整等能力

-

分析研判:排查資產(chǎn)準(zhǔn)確、分析影響范圍及危害迅速、職責(zé)明確、工具專業(yè)等能力

-

通報(bào)預(yù)警:通報(bào)告警準(zhǔn)確、合理、有效,通報(bào)機(jī)制和流程規(guī)范等能力

-

應(yīng)急響應(yīng):應(yīng)急預(yù)案完備,阻斷、根除威脅準(zhǔn)確且及時(shí)等能力

-

協(xié)同聯(lián)動(dòng):聯(lián)動(dòng)處置有效的能力,包括單位各部門之間、與下屬單位、供應(yīng)鏈廠商等的聯(lián)動(dòng)

-

追根溯源:還原攻擊路徑、具備攻擊畫像、攻擊溯源反制等能力

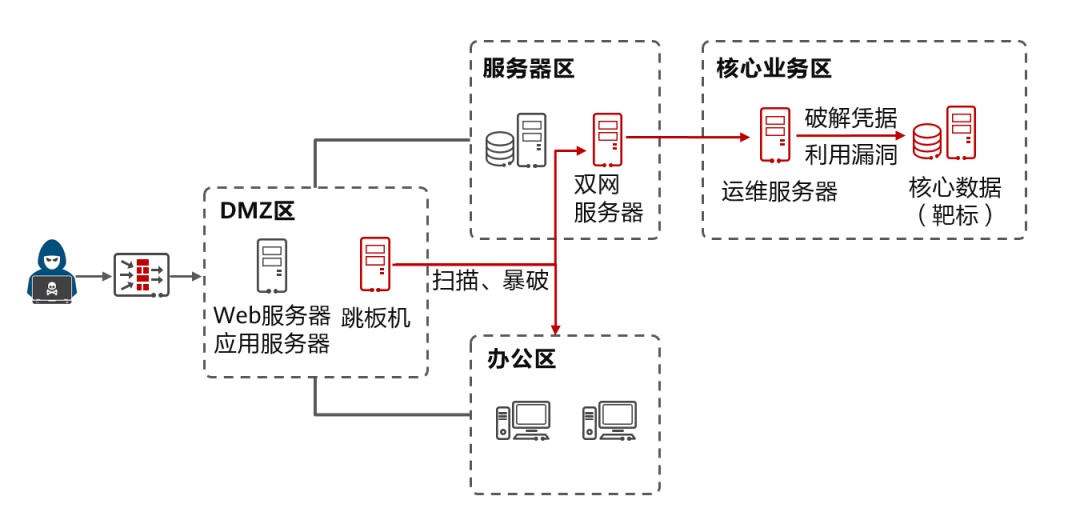

在演練中,攻擊方會根據(jù)收集的信息針對防守方的弱點(diǎn)發(fā)起攻擊。典型的攻擊入口包括:對外暴露的門戶/業(yè)務(wù)組件漏洞、OA漏洞、API接口未授權(quán)訪問、VPN等運(yùn)維或安全產(chǎn)品、下屬單位或云SaaS服務(wù)或供應(yīng)鏈三方業(yè)務(wù)的網(wǎng)絡(luò)側(cè)反向侵入。無論是通過上述方式突破邊界,還是通過社工手段釣魚郵件突破邊界,攻擊方會采取各種方法隱匿攻擊載荷內(nèi)容和遠(yuǎn)程控制過程。隨著對抗不斷向真實(shí)作戰(zhàn)情況看齊,為了繞過安全防御系統(tǒng),攻擊方會使用更新穎的變形繞過、加密免殺等隱匿攻擊技術(shù),這讓防守方頭痛不已。

攻而必取者,攻其所不守也

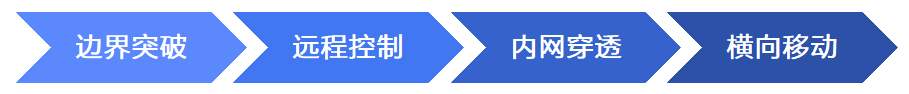

攻擊方會使用各種技術(shù)手段將數(shù)據(jù)隱藏在常規(guī)網(wǎng)絡(luò)流量中,繞過安全設(shè)備和檢測,實(shí)現(xiàn)邊界突破、遠(yuǎn)程控制、內(nèi)網(wǎng)穿透和橫向移動(dòng),以達(dá)到目標(biāo)。

01 邊界突破之瞞天過海:匿影藏形

針對Web應(yīng)用的攻擊是主要威脅來源,如Web框架/組件、Web管理平臺和應(yīng)用接口等一直是主要的攻擊入口。在攻防演練中,攻防對抗更為激烈。當(dāng)正面攻擊手段無法應(yīng)對防御時(shí),攻擊者會采用出其不意的變形逃逸方式突破防御,最終“瞞”過安全防御系統(tǒng)拿下目標(biāo)。

攻擊者會針對通信內(nèi)容加密或通道使用SSL/TLS加密,又或者針對載荷進(jìn)行編碼:

編碼前:

@eval( $_POST['ice'])編碼后:

""02 遠(yuǎn)程控制之暗度陳倉:化明為暗

突破邊界后,攻擊方會采用多種C&C隱藏技術(shù)和通信隱匿技術(shù)“暗”中對抗檢測審查和流量分析,控制失陷主機(jī)。攻擊方通常使用各種協(xié)議、端口、加密算法和隧道等方式進(jìn)行偽裝,逃過安全設(shè)備的檢測。在近幾年攻防演練中,攻擊方經(jīng)常利用云函數(shù)等正常的云SaaS服務(wù)來逃避安全檢測。

在攻防演練中,最典型工具要數(shù)CobaltStrike,該工具隱匿方式多樣、對抗手段豐富,集成了豐富的流量監(jiān)測和內(nèi)存逃逸技術(shù),具有靈活的C2 profile配置能力用來對抗檢測。例如可以通過C2 profile配置C2通信心跳及其抖動(dòng)、通信內(nèi)容數(shù)據(jù)加密和URL偽裝等方式來逃避檢測。僅利用特征指紋的單一傳統(tǒng)防御難以應(yīng)對這類攻擊。

set sleeptime "5000";

set jitter "100";

set maxdns "255";

set useragent "Mozilla/5.0 (compatible; MSIE 8.0; Windows NT 6.1; Trident/5.0)";

http-get {

set uri "/image/";

client {

header "Accept" "text/html,application/xhtml+xml,application/xml;q=0.9,*/*l;q=0.8";

header "Referer" "http://www.xxxx.com";

header "Pragma" "no-cache";

header "Cache-Control" "no-cache";

metadata {

netbios;

append "-.jpg";

uri-append;

}

}

攻擊方在拿到駐點(diǎn)機(jī)器后,通常會“借”用該機(jī)器作為跳板,通過內(nèi)網(wǎng)穿透工具,實(shí)現(xiàn)外網(wǎng)到內(nèi)網(wǎng)的跨邊界跳轉(zhuǎn)訪問。攻擊方可以借助代理轉(zhuǎn)發(fā)等方式對內(nèi)網(wǎng)目標(biāo)進(jìn)行訪問或?qū)⒛繕?biāo)內(nèi)網(wǎng)IP映射到外網(wǎng),為進(jìn)一步從外到內(nèi)滲透拓展提供便利。典型的內(nèi)網(wǎng)穿透工具有frp,這是一個(gè)專注于內(nèi)網(wǎng)穿透的代理轉(zhuǎn)發(fā)應(yīng)用,支持TCP、UDP、HTTP、HTTPS等多種協(xié)議,并支持加密配置以保障自身通信安全。frp可將通信內(nèi)容加密傳輸,繞過防護(hù)監(jiān)測,諸如此類的工具還有ngrok、reGeorg等。

# frpc.ini

[ssh]type =tcp

local_port =22

remote_port =6666

use_encryption =true

use_compression =true

04 橫向移動(dòng)之渾水摸魚:乘虛而入

攻擊方在攻入目標(biāo)網(wǎng)絡(luò)后,通常會抓住參演單位多方協(xié)防漏洞、內(nèi)網(wǎng)防護(hù)措施不到位、疲于應(yīng)對海量告警和滿天傳言的可乘之隙,從中“摸”魚,利用跳板機(jī)器,通過偵察、憑證竊取、遠(yuǎn)程服務(wù)、哈希傳遞等技術(shù)手段進(jìn)行橫向移動(dòng),取得目標(biāo)。

例如,攻擊隊(duì)會利用工具如fscan對內(nèi)網(wǎng)其他機(jī)器進(jìn)行信息刺探,利用內(nèi)網(wǎng)機(jī)器的安全漏洞、弱口令和系統(tǒng)錯(cuò)誤配置等問題來進(jìn)行橫向滲透,擴(kuò)大戰(zhàn)果。攻擊方甚至?xí)趦?nèi)網(wǎng)不斷破解獲取帳號憑據(jù),以滾雪球的方式濫用賬號憑證進(jìn)行橫向移動(dòng),重點(diǎn)破解OA系統(tǒng)、域控服務(wù)器、運(yùn)維管理平臺、統(tǒng)一認(rèn)證系統(tǒng)和郵件服務(wù)器等權(quán)限,最終控制業(yè)務(wù)系統(tǒng)和網(wǎng)絡(luò)設(shè)施,拿下靶標(biāo)系統(tǒng)并獲取核心數(shù)據(jù)。

守而必固者,守其所不攻也

守方通常會采用縱深防御策略來建設(shè)自身的安全防御體系,但是在面對如上所述的復(fù)雜隱匿攻擊手段時(shí),還要具備持續(xù)檢測和主動(dòng)行為識別能力,不然防守將會功虧一簣。因此,提高網(wǎng)絡(luò)可見性,在早期階段識別和阻止攻擊成為關(guān)鍵。在本系列后續(xù)文章中,我們將會逐一介紹在攻防演練中攻擊方如何施計(jì)隱行蹤,我們又當(dāng)如何破其法。

點(diǎn)擊“閱讀原文”,了解更多華為數(shù)據(jù)通信資訊!

點(diǎn)擊“閱讀原文”,了解更多華為數(shù)據(jù)通信資訊!

原文標(biāo)題:華為安全大咖談 | 論道攻防第1期:攻防演練之三十六計(jì)——開篇

文章出處:【微信公眾號:華為數(shù)據(jù)通信】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

-

華為

+關(guān)注

關(guān)注

216文章

35173瀏覽量

255499

原文標(biāo)題:華為安全大咖談 | 論道攻防第1期:攻防演練之三十六計(jì)——開篇

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數(shù)據(jù)通信】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

網(wǎng)絡(luò)攻防模擬:城市安全 “數(shù)字預(yù)演”

電壓暫態(tài)事件的全面攻防指南

芯盾時(shí)代用戶身份和訪問管理平臺助力企業(yè)消滅弱口令

芯盾時(shí)代榮登17項(xiàng)細(xì)分領(lǐng)域榜單

OpenHarmony城市技術(shù)論壇第12期——合肥站圓滿舉辦

水庫大壩安全監(jiān)控中量水堰計(jì)的作用

【「RISC-V體系結(jié)構(gòu)編程與實(shí)踐」閱讀體驗(yàn)】-- 前言與開篇

【即將開始】OpenHarmony城市技術(shù)論壇——第11期(香港站):智能終端操作系統(tǒng)技術(shù)與國際化生態(tài)構(gòu)建

OpenHarmony城市技術(shù)論壇第11期(香港站)【智能終端操作系統(tǒng)技術(shù)與國際化生態(tài)構(gòu)建】大咖齊聚

華為安全大咖談 | 論道攻防第1期:攻防演練之三十六計(jì)——開篇

華為安全大咖談 | 論道攻防第1期:攻防演練之三十六計(jì)——開篇

評論