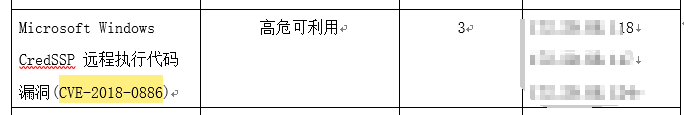

內(nèi)網(wǎng)機(jī)器漏掃發(fā)現(xiàn)存在CredSSP遠(yuǎn)程執(zhí)行代碼漏洞(CVE-2018-0886)

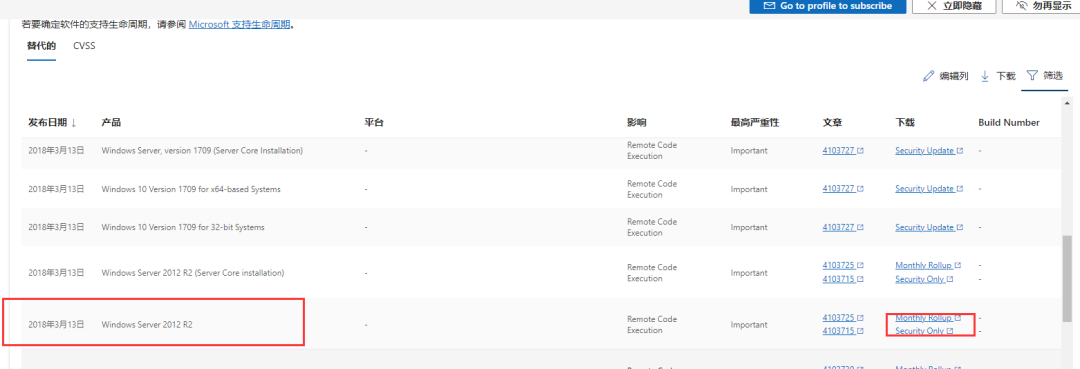

在官網(wǎng)看下這個漏洞的具體信息如下

https://msrc.microsoft.com/update-guide/zh-CN/vulnerability/CVE-2018-0886

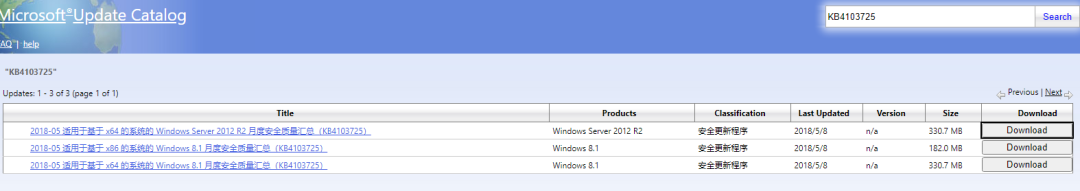

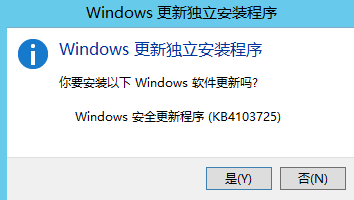

我們的服務(wù)器是Windows Server 2012 R2,我們點開右側(cè)的月度匯總,跳轉(zhuǎn)可以看到對應(yīng)的kb號是KB4103725。

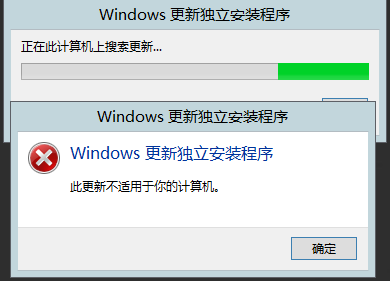

在服務(wù)器安裝測試,提示不適用

實際上,如果你下載的補(bǔ)丁版本和操作系統(tǒng)是對應(yīng)的,但是還是無法安裝,當(dāng)安裝補(bǔ)丁提示“此更新不適用于你的計算機(jī)”時,可以首先查看操作系統(tǒng)是否已經(jīng)升級到最新SP版本。

但是 Windows server 2012 R2沒有SP1的概念了,但要安裝安全更新時同樣要打上類似SP1的補(bǔ)丁包。對應(yīng)的KB號分別是KB2919442和KB2919355。

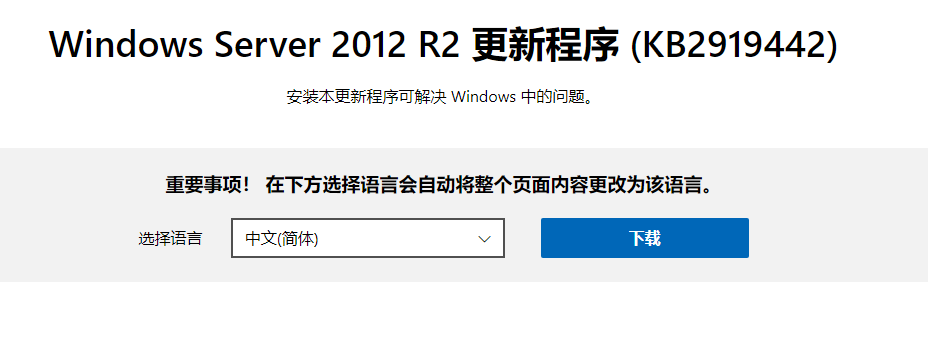

通過微軟官網(wǎng)下載KB2919442和KB2919355的補(bǔ)丁。

KB2919442:https://www.microsoft.com/zh-cn/download/details.aspx?id=42153

直接點擊上方的下載按鈕即可。

KB2919355:https://www.microsoft.com/zh-cn/download/details.aspx?id=42334

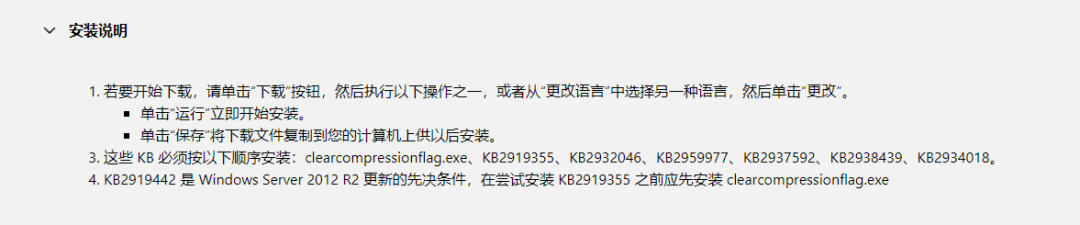

安裝補(bǔ)丁時,需要嚴(yán)格按照如下順序依次安裝。這點微軟官方給出了安裝說明:

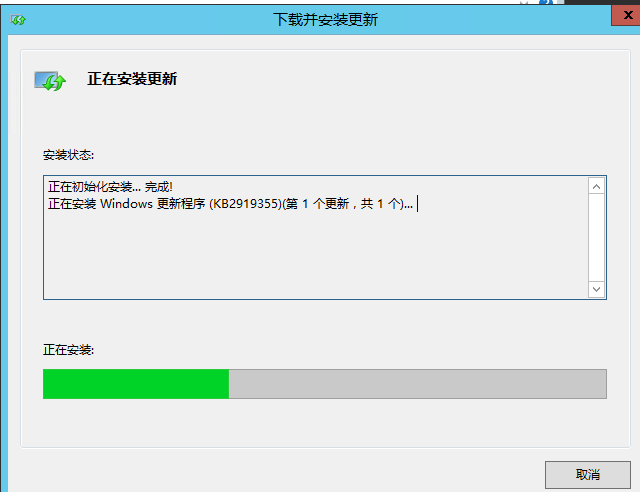

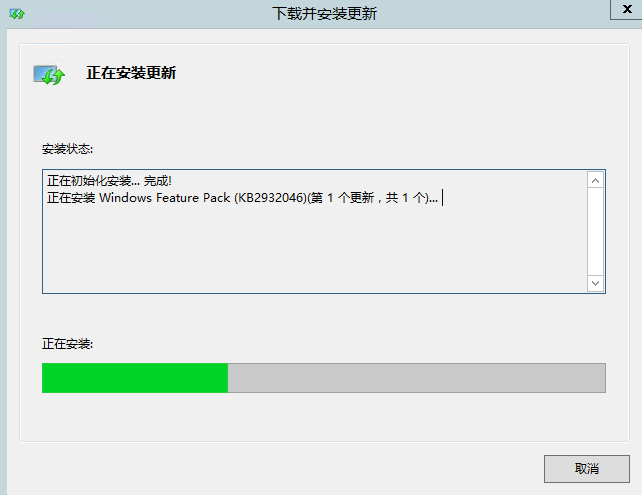

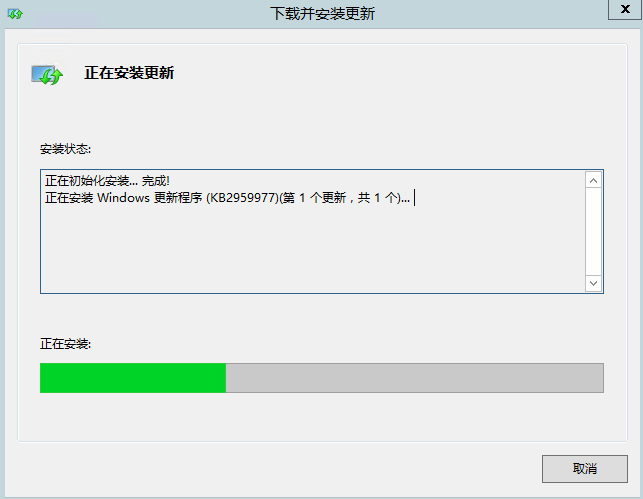

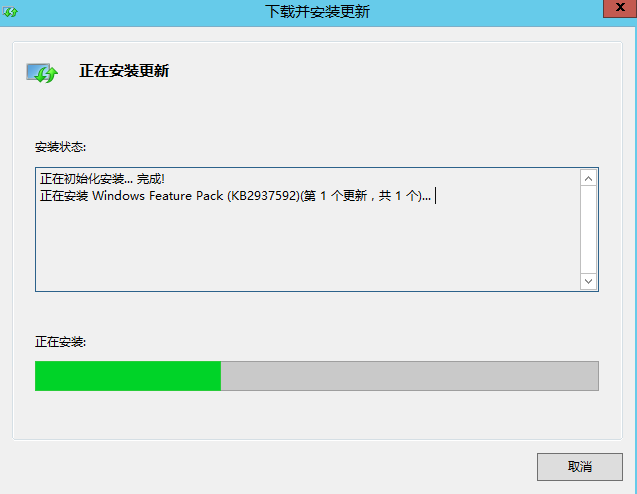

KB2919442→clearcompressionflag.exe→KB2919355→KB2932046→KB2959977→KB2937592→KB2938439→KB2934018→KB4103725

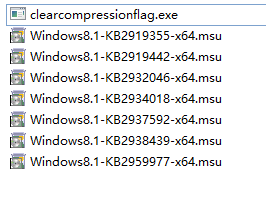

把下載好的補(bǔ)丁文件上傳到測試服務(wù)器上

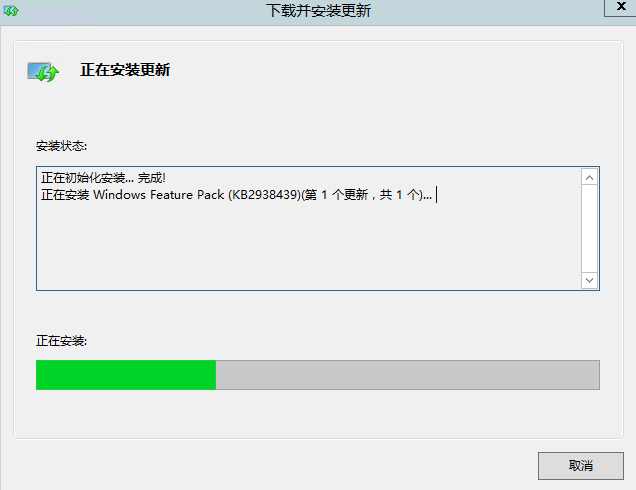

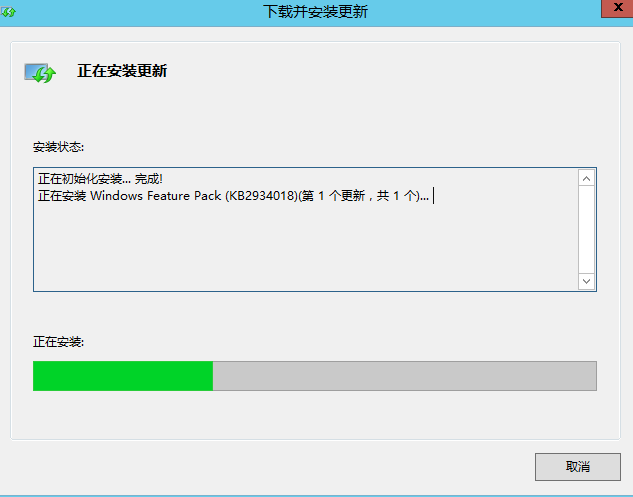

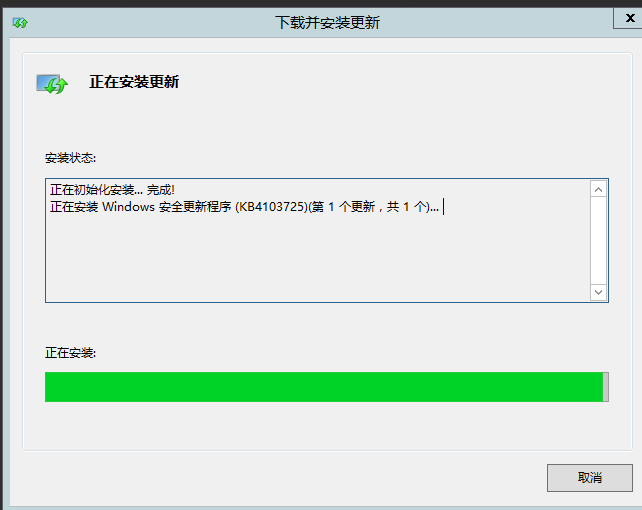

然后逐一安裝

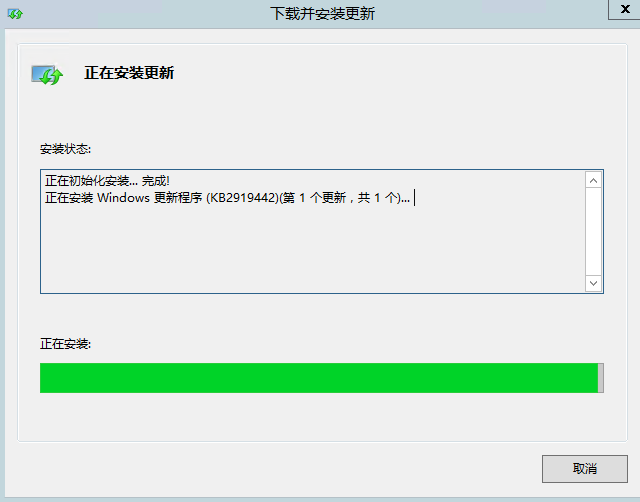

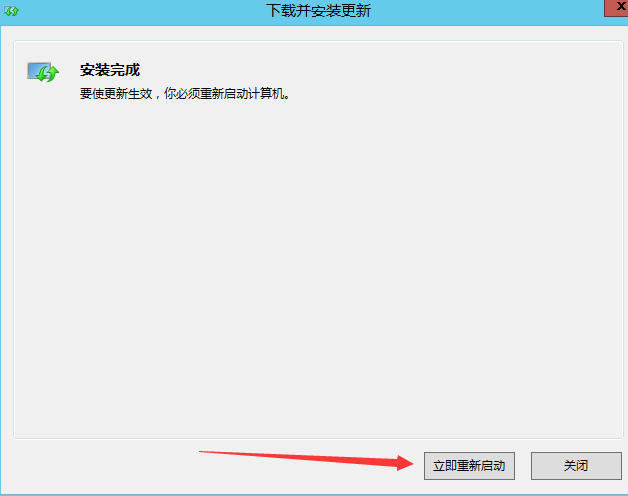

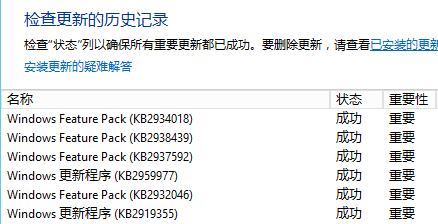

全部安裝完成后需要重啟系統(tǒng),查看升級補(bǔ)丁是否成功

然后在嘗試安裝就可以了

至此漏洞修復(fù)完成。

掌握人工智能神器ChatGPT

輕松搞定Excel數(shù)據(jù)分析

-

操作系統(tǒng)

+關(guān)注

關(guān)注

37文章

7122瀏覽量

125291 -

代碼

+關(guān)注

關(guān)注

30文章

4894瀏覽量

70456 -

漏洞

+關(guān)注

關(guān)注

0文章

205瀏覽量

15663

原文標(biāo)題:【干貨】CredSSP遠(yuǎn)程執(zhí)行代碼漏洞CVE-2018-0886漏洞的修復(fù)

文章出處:【微信號:釋然IT雜談,微信公眾號:釋然IT雜談】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

影響 Linux 系統(tǒng)安全基石的 glibc 嚴(yán)重漏洞

某安全瀏覽器竟然也被查出高危漏洞?開源安全問題不容忽視

漏洞真實影響分析,終結(jié)網(wǎng)絡(luò)安全的“狼來了”困境

我是如何修復(fù)Windows系統(tǒng)的系統(tǒng)漏洞的

開源鴻蒙 OpenHarmony 獲得 CVE 通用漏洞披露編號頒發(fā)資質(zhì)

STM32Cube工具的log4j漏洞CVE-2021-44228和CVE-2021-45046有何影響?

用于緩解高速緩存推測漏洞的固件接口

Spectre和Meltdown的利用漏洞的軟件影響和緩解措施

Oracle發(fā)布季度補(bǔ)丁更新 修復(fù)遠(yuǎn)程代碼執(zhí)行漏洞

黑客利用遠(yuǎn)程代碼執(zhí)行漏洞,超過30萬個網(wǎng)站易受到攻擊

微軟Windows 10更新:修復(fù)高危漏洞 力薦用戶升級

漏洞挖掘工具afrog軟件簡介

Adobe修復(fù)35項安全漏洞,主要涉及Acrobat和FrameMaker

官方實錘,微軟遠(yuǎn)程桌面爆高危漏洞,企業(yè)數(shù)據(jù)安全告急!

CredSSP遠(yuǎn)程執(zhí)行代碼漏洞CVE-2018-0886漏洞的修復(fù)

CredSSP遠(yuǎn)程執(zhí)行代碼漏洞CVE-2018-0886漏洞的修復(fù)

評論