本文著眼于RF系統安全性的關鍵問題。雖然安全性正在成為推出物聯網的重要因素,但它增加了設計和開發的復雜性。本文著眼于不同物聯網實施的安全隱患,從ZigBee和Thread等低功耗ISM網絡到更大規模的Wi-Fi網絡。

物聯網正在發展,有許多不同的無線技術和這凸顯了對不同安全方法的需求。隨著越來越多的設備被故意通過因特網訪問,出現了針對不同協議的許多不同的安全方法。 Wi-Fi,ZigBee和藍牙有不同的安全系統,以及具有自己的安全技術的專有無線網絡,如Dust。所有這些都基于相同的密碼要素,但在組件的實現和支持方面各不相同。

物聯網的早期實施很少考慮安全性。雖然有人擔心保護微控制器中的代碼不被復制(或改變,這是一個安全問題),但對保護無線鏈路的關注較少。有些采取了“安全保障”的方法,開發人員相信黑客不會找到這些設備。最近無線攝像頭易于訪問的情況已被證明是樂觀的,這種訪問被收集到一個網站中以便于查看。

現在,從端到端保護無線物聯網網絡至關重要。結束以防止各種可能的攻擊。然而,在這樣的系統中存在許多不同的安全層,從用于防止未授權使用節點的訪問控制到用加密保護節點和網關之間的數據流。整個系統配置和安全管理也必須受到保護(這與操作系統中的根模式基本相同)。

因為許多物聯網設備都是針對家庭的,其中一個主要的無線技術是Wi-Fi。家庭寬帶網絡普遍存在,這可以提供現成的基礎設施。然而,眾所周知,Wi-Fi難以保護,并且依賴于用戶輸入更復雜的密碼(或設置協議),這些密碼使用起來更加復雜。

Wi-Fi無線鏈路的安全性多年來一直是系統設計師面臨的挑戰。盡管有線等效保密(WEP)是世界上使用最廣泛的Wi-Fi安全算法,但它仍然不鼓勵使用有線等效保密(WEP)等早期技術。這取決于它的年齡,向后兼容性,以及它首先出現在許多路由器控制面板的加密類型選擇菜單中。 WEP于1999年批準,第一個64位版本受限于出口加密技術。這后來被提升為使用128位加密密鑰,并且即使使用后來的256位密鑰版本也是最常見的實現,并且它在2004年正式退役。

處理能力不斷提高微控制器允許Wi-Fi保護訪問(WPA)等新技術在WPA-PSK中使用預共享密鑰。這增加了256位密鑰和完整性檢查,以防止黑客攻擊或更改在接入點和客戶端之間傳遞的數據包的“中間人”攻擊。臨時密鑰完整性協議(TKIP)為每個分組使用新密鑰。雖然這比WEP更安全,但它是固件升級,因此依賴于可能受到危害的WEP元素,并被用于WPA2的高級加密標準(AES)取代。

AES WPA2是強制性的,并導致AES引擎在許多微控制器中的集成。 WPA2還增加了CCMP(具有塊鏈接消息認證碼協議的計數器密碼模式)作為TKIP的替代品,TKIP仍然用于向后兼容WPA系統。

使用密碼來建立無線安全性系統無法與數百萬臺嵌入式設備一起擴展,雖然家庭是物聯網的關鍵平臺,但仍有不同的方式來保護網絡。

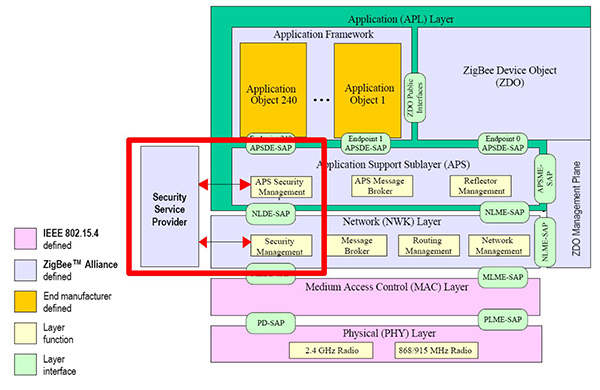

這是開發IEEE802.15.4,2.4 Hz標準的ZigBee實現的關鍵驅動因素之一。這也使用AES和128位密鑰,用硬件而不是軟件實現。它允許AES算法不僅加密正在傳輸的數據,還驗證發送的數據。這由添加到消息中的消息完整性代碼(MIC)(或消息驗證代碼(MAC))處理。這樣可以保持標頭和有效負載中數據的安全性。它是使用網絡密鑰從MAC幀創建的,因此可以由任何節點進行解碼。如果消息來自不可信(欺騙)節點,則消息的MAC將與正版數據包的MAC不匹配,因此可以在任何惡意軟件進入節點之前丟棄。

圖1:802.15.4 ZigBee安全框架。

802.15.4 MAC幀中有三個安全字段。幀控制在MAC頭中找到;和輔助安全控制一樣,但只有在幀控制幀的安全啟用子字段打開時才啟用此功能。這有三個字段用于指定正在使用的安全類型,用于保護消息不被重放的幀計數器以及密鑰標識符。

例如,Microchip的MRF24J40 RF收發器包含一個支持的安全引擎加密和解密在MAC子層和更高級別的802.15.4系統。

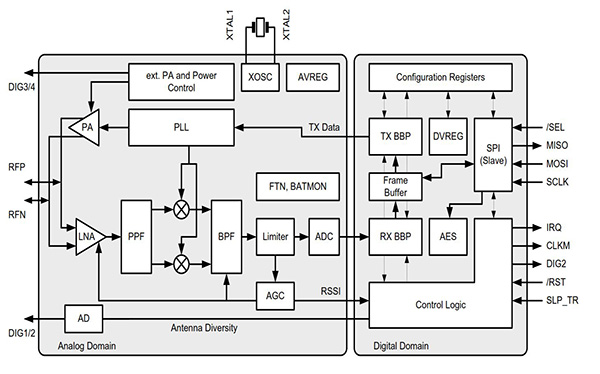

Atmel的AT86RF233 802.14.4 RF引擎還增加了硬件MAC支持,擴展操作模式和AES安全引擎,以改善整體系統功率效率和時間。除SLEEP和DEEP_SLEEP狀態外,獨立的128位AES引擎可以使用SPI接口并行訪問所有PHY操作事務和狀態。

圖2:Atmel的AT86RF233顯示了AES安全引擎,可以與SPI接口上的任何物理事務并行使用。

但是,在標準的更高級別,所有這些都可以增加固件的復雜性;因此,正在開發使用相同物理層的其他方法。

Dust Networks,現在是凌力爾特公司的一部分,為物聯網應用開發了自己的802.15e網狀網絡實現。它與Eterna合作開發了一種FIPS-197驗證加密方案,該方案包括節點認證和MAC和網絡層數據加密,每個節點都有單獨的密鑰。這不僅會產生端到端的安全性,而且如果節點受到威脅,來自其他節點的通信仍然是安全的。用于安全密鑰交換的機制允許刷新密鑰并保持安全。為了防止對網絡的物理攻擊,Eterna支持以電子方式鎖定設備并阻止訪問存儲密鑰的閃存和RAM的功能。

Thread組正采取另一種方法。這是以與ZigBee相同的方式開發基于802.15.4的2.4 GHz物理層的協議,但在安全性所處的更高級別采用不同的方法。雖然細節仍然是粗略的,但Thread使用128位AES,并表示它可以避免Wi-Fi和ZigBee的漏洞,同時仍然易于配置。在Yale Security,Silicon Labs,三星電子,谷歌Nest實驗室,飛思卡爾半導體,大屁股粉絲和ARM的支持下,這有很多硬件支持。

其他公司也一直在尋找層頂層實施安全的物理標準。例如,由ARM支持的一家名為Intercede的英國初創公司也在尋找保護物聯網的方法。它已經取代了銀行系統中的密碼,現在正在研究如何保護汽車之間以及汽車與路邊基礎設施之間的無線通信鏈路。

結論

作為無線網絡的成本已經下降,他們變得越來越普遍。隨著物聯網推動將各種設備連接到更廣泛的互聯網的興趣,保護這些網絡已成為任何設計的重要元素。網絡安全已從WEP演變為WPA2,增加了AES等新功能,這些功能也被更多嵌入式網絡采用。雖然這需要更多的開銷和更高的復雜性,但其他無線設備開發人員已經提出了使網絡安全的新方法。隨著更新協議向更多合作伙伴推出更多應用程序,系統設計人員可以通過更多方式保護其網絡并保護用戶免受電子攻擊。

-

嵌入式

+關注

關注

5147文章

19627瀏覽量

316750 -

RF

+關注

關注

65文章

3175瀏覽量

168802 -

WIFI

+關注

關注

81文章

5389瀏覽量

208082

發布評論請先 登錄

科普|公司的Wi-Fi,為什么這么慢?

Wi-Fi 8:開啟極高可靠性 (UHR) 連接的新紀元——2

Wi-Fi 8:開啟極高可靠性 (UHR) 連接的新紀元——1

連接到 WPA3_WPA2_PSK 或 WPA3_SAE Wi-Fi 網絡時系統掛起,為什么?

恩智浦攜手Silex Technology打造Wi-Fi模塊解決方案

nRF Cloud Wi-Fi 定位服務

從Wi-Fi 4到Wi-Fi 7:網速飆升40倍的無線革命

廣和通率先推出5G融合Wi-Fi 7智能解決方案

CC3200采用LaunchPad硬件的Simplelink Wi-Fi和物聯網解決方案用戶指南

采用MCU LaunchPad?硬件的CC3235MODSF Simplelink? Wi-Fi?和物聯網解決方案

RF系統與Wi-Fi網絡的安全問題解決方案

RF系統與Wi-Fi網絡的安全問題解決方案

評論